Luka w Adobe Readerze

6 stycznia 2007, 11:43Odnaleziona ostatnio luka w Adobe Readerze jest groźniejsza, niż pierwotnie przypuszczano. Początkowo eksperci twierdzili, że za jej pomocą można ukraść jedynie dane dotyczące aktywności użytkownika w Sieci lub też wykorzystać ją do przeprowadzenia phishingu (wyłudzania danych osobistych i finansowych).

Spider - komputer przyszłości wg Ericssona

30 października 2009, 17:31Podczas targów Taiwan Broadband firma Ericsson pokazała niezwykle interesujący prototyp przenośnego komputera przyszłości. Urządzenie, skonstruowane w ramach projektu Life in 2020, nie posiada ani klawiatury, ani wyświetlacza.

Krytyczna dziura w Windows Server

19 listopada 2014, 12:34Microsoft opublikował pilną poprawkę dla dziury we wszystkich wersjach systemu Windows Server. Dziura pozwala napastnikowi na stworzenie konta administratora i daje pełen dostęp do systemu.

Możesz pomóc w znalezieniu leku przeciwko koronawirusowi SARS-CoV-2. Wystarczy komputer

14 marca 2020, 13:13W ramach projektu Folding@Home możemy teraz pomóc w walce z koronawirusem. Każdy chętny może poświęcić część mocy obliczeniowej swojego komputera na rzecz pracy nad poszukiwaniem szczepionek i leków zwalczających SARS-CoV-2.

Polaris zagra w pokera z mistrzami

14 czerwca 2007, 12:34Wiele osób pamięta pojedynek komputera Deep Blue z arcymistrzem Garrim Kasparowem. To, jak dotychczas, najsłynniejszy przykład rywalizacji komputera z człowiekiem.

Komputer z bakterii

13 grudnia 2010, 13:21W wielu instytutach badawczych trwają prace nad wykorzystaniem bakterii do budowy komputera, a zatem stworzenia czegoś w rodzaju znanej ze Star Treka rasy Borgów - kolektywnych umysłów składających się z wielu organizmów.

Poprawiony Firefox

24 września 2015, 12:01W opublikowanej właśnie najnowszej wersji Firefoksa poprawiono 27 błędów, z których 6 pozwalało napastnikowi na przejęcie całkowitej kontroli nad komputerem bez konieczności podejmowania działań przez użytkownika

Czas na nowe interfejsy

17 lipca 2008, 14:44Badacze z University of Washington zaprezentowali narzędzie, które pozwoli programistom na tworzenie interfejsów dostosowujących się do możliwości wzrokowych i motorycznych indywidualnego użytkownika. System Supple został pokazany na spotkaniu Stowarzyszenia na Rzecz Rozwoju Sztucznej Inteligencji (Association for the Advancement of Artificial Intelligence - AAAI).

Trwają prace nad usuwaniem awarii na Curiosity

5 marca 2013, 12:24W ubiegłym tygodniu doszło do problemów z pamięcią komputera pokładowego łazika Curiosity. W podstawowym komputerze urządzenia wykryto problem złej alokacji obszarów pamięci. Curiosity został przełączony na komputer zapasowy pracujący w trybie bezpiecznym

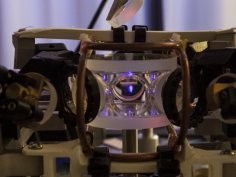

Rekordowo pojemna pamięć kwantowa bazująca na chłodzonych laserowo atomach

18 grudnia 2017, 15:42W Laboratorium Pamięci Kwantowych na Wydziale Fizyki Uniwersytetu Warszawskiego, wykorzystując chmurę schłodzonych laserowo atomów, zbudowano pamięć zdolną przechowywać jednocześnie 665 kwantowych stanów światła. Wyniki eksperymentu opublikowano w prestiżowym czasopiśmie naukowym Nature Communications.